VIRUS CLÁSICOS MÁS DAÑINOS DE LA HISTORIA

Iloveyou

A través de técnicas de ingeniería social, el virus ILOVEYOU, se popularizó como otro virus de la época no había sido capaz. En el año 2000, a través de un documento adjunto por medio del correo electrónico, con título ILOVEYOU, se masificó un script que se hacía pasar por un archivo TXT.

Melissa

Este famoso y peligroso virus informático se viralizó en el año 1999, llegando a afectar en tan solo pocos días compañías como Microsoft, Intel y Lucent Technologies. Causó daños de más de 80 millones de dólares a empresas norteamericanas e infectó a computadores de todo el mundo.

CodeRed

Este virus informático, explotado en el 2001, se popularizó por su intención de infectar a la Casa Blanca a través de un ataque de denegación de servicio distribuido (DDoS). Todas las computadoras infectadas con Code Red intentaron contactar a los servidores web de la Casa Blanca al mismo tiempo, sobrecargando las máquinas.

Sasser

Descubierto en el 2004, Sasser fue un gusano de Windows XP y Windows 2000 que afectó perjudicialmente a millones de computadoras e importantes infraestructuras incluyendo aerolíneas, agencias de noticias, transporte público, hospitales, entre otros.

Zeus

El troyano Zeus se dio a conocer en el año 2009 comprometiendo miles de cuentas FTP, computadoras de grandes corporaciones multinacionales y bancos como Amazon, Oracle, Bank of America, Cisco, entre otros. Fue diseñado inicialmente para infectar computadoras con Windows y realizar varias tareas delictivas como registro de teclas, captura de formularios en el navegador, robar información confidencial de los ordenadores infectados; credenciales y datos bancarios. Sin embargo, debido a su alto grado de personalización, se convirtió en un arma capaz de recopilar cualquier tipo de información.

¿Has padecido alguna vez en tu ordenador u dispositivo móvil algún virus? ¿Recuerdas cuál? ¿Cómo conseguiste eliminarlo?

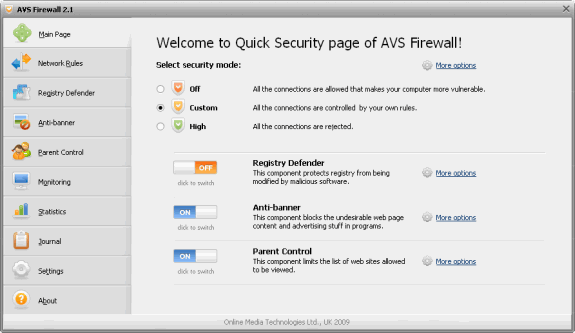

Si, una vez padecí un virus en mi ordenador antiguo y lo solucioné comprando un antivirus de la tienda de informática